L’utilisation de micro-ordinateurs connectés au réseau Internet impose de mettre en œuvre des protections destinées à sécuriser les données, les transferts et les postes.

Les risques encourus sont les suivants :

1. Contamination par des virus informatiques qui peuvent détériorer des données, des programmes ou le système d’exploitation de l’ordinateur.

2. Contamination par un virus du type «Cheval de Troie» qui prend le contrôle partiel de l’ordinateur.

3. Violation des accès au réseau par des «hacker» des «cracker» ou des espions qui peuvent venir lire, copier ou altérer des données du serveur ou de postes reliés au serveur par jeux, défis, vengeance, espionnage industriel, ou commercial.

Protection contre les virus|closed|green

Un "virus" est un programme destiné à endommager les informations qui circulent sur l'Internet, sur un ordinateur ou un réseau. Il peut détruire des mois de travail, et créer de graves perturbations de fonctionnement.

Les virus sont introduits dans un ordinateur par un fichier contaminé enregistré sur un support informatique (disquette, clé USB, CDROM) ou par le téléchargement de fichiers sur l'Internet.

Enfin il peut être contenu dans une pièce jointe d’un e-mail. Il s'auto reproduit et infecte des programmes ou des fichiers. Il entre en action à l'ouverture du programme ou du fichier infecté puis se reproduit et infecte les autres fichiers présents sur le disque dur ou sur le réseaux.

La meilleure des protections consiste à installer sur l’ordinateur ou sur le réseau, un logiciel antivirus. Ces programmes gardent en mémoire la signature informatique de tous les virus connus. Ils scannent tous les entrées et sorties de l’ordinateur. Lorsqu’une signature est identifiée, ils proposent de détruire le fichier ou de le mettre en quarantaine. Attention : il apparaît sans cesse de nouveau virus et pour bénéficier d'une protection totale il est capital de réaliser régulièrement une mise à jour via l'Internet des nouvelles souches.

Protection contre les accès non désirés|closed|green

Des individus malintentionnés peuvent espionner vos données ou prendre le contrôle de votre ordinateur.

• Ce risque est mineur dans le cas d'une connexion à l’Internet, car les données peuvent emprunter des chemins très différents.

• Des protocoles sécurisés sont mis en oeuvre pour les paiements en ligne (les données transmises sont cryptées ce qui permet de garantir l’intégrité et la confidentialité des données échangées entre client et serveur.

Le risque le plus sérieux est celui de l'intrusion dans l’ordinateur d’un programme de type « Cheval de Troie ». Ces programmes informatiques sont cachés dans un autre et exécute des commandes à votre insu. Généralement, il donne un accès à la machine sur laquelle il est exécuté en ouvrant une porte dérobée, par extension il est parfois nommé troyen par analogie avec les habitants de la ville de Troie.

• Ce risque est important si vous disposez d'une adresse IP fixe (câble, ADSL, ligne spécialisée). Car le pirate dispose alors de tout son temps pour étudier votre système et tenter d'y trouver une faille.

• Si vous disposez d'une adresse IP dynamique (qui change à chaque connexion), le risque est moindre. Mais il existe des virus dit « Cheval de Troie » qui trahissent votre adresse IP lorsque vous êtes connectés et permette à un hacker de prendre la direction de votre ordinateur pour lui faire réaliser des tâches à votre insu. La solution consiste à installer un pare-feu (firewall) qui va surveiller les données entrantes ou sortantes, en examinant les données de contrôle. Comme la surveillance s'exerce au niveau TCP/IP, les paquets hostiles ou indésirables sont bloqués.

Protection des accès|closed|green

Le risque de perte, vol, (portable) ou l’accès par un tiers non autorisé (espionnage industriel) à un micro-ordinateur impose la mise en œuvre des dispositifs de protection pour rendre ces évènements sans conséquence.

• Les ordinateurs peuvent être protégés au démarrage (lors de la mise sous tension) par la saisie d’un mot de passe. Attention, cette protection est contournable par un professionnel. Un mot de passe efficace compte au moins sept caractères alphanumériques. Il est changé régulièrement et ne doit pas être facile à trouver (nom du conjoint, des enfants, de l’ami(e) de l’animal de compagnie, date de naissance etc.).

• Le contrôle d’accès à un ordinateur peut être effectué par un système de biométrie (empreintes digitales) ou par une clé électronique (sur port USB). Certaines clés électroniques utilisent d’ailleurs la biométrie.

• Le paramétrage, dans le système d’exploitation, d’un identifiant (distinct du nom de l’utilisateur) et d’un mot de passe garantie une protection. Le système d’exploitation permet souvent d’administrer des «profils utilisateurs» et de limiter les accès à certains postes, disques, logiciels, dossiers et données.

• La mise en œuvre d’un écran de veille protégé par un mot de passe interdit l’utilisation du microordinateur dans le cas de sa non utilisation.

http://www.securite-informatique.gouv.fr/autoformations/securite_reseaux/co/secu_reseaux_1.html

Mot de Passe|closed|green

Comment choisir un mot de passe ? Cinq conseils de base

Il n'existe pas de "recette" permettant de sécuriser à 100% un mot de passe, mais des conseils simples suffisent pour bien prendre en compte cet aspect :

Longueur du mot de passe

- Choisir un mot de passe d'une longueur minimum de 8 caractères : idéalement, il doit être composé d'au moins 14 caractères. La longueur du mot de passe est primordiale si vous optez pour une chaîne de caractères du même type pour une question de mémorisation (ex : seulement des lettres ou des chiffres).

Utiliser toutes les possibilités du clavier

- Combiner les types de caractères : lettres, chiffres, symboles et signes diacritiques (^,¨,$,!,#/, etc.) éventuellement les lettres majuscules si le service (ex : adresse mail) est sensible à la casse.

Recourir à la mnémotechnique

Une chaîne de caractères trop complexe peut être difficile à mémoriser, surtout si elle est peu signifiante. Un moyen simple pour associer mémorisation et complexité du mot de passe est de partir d'une phrase ou d'un mot qui fait sens. Si votre passion est la calligraphie, pourquoi ne pas partir de là. Vous pouvez changer l'ordre des lettres, puis intercaler des chiffres et des symboles. Ex : "phie33gra£cali%"

Un mot de passe pour chaque compte d'utilisateur

Avec la multiplication des comptes et accès nécessitant une authentification, la tentation est d'opter pour un mot de passe unique. Dans la mesure du possible (c'est à dire de ses capacités de mémorisation), il est conseillé de choisir un mot de passe par compte. A défaut, il est recommandé d'appliquer cette règle aux accès les plus sensibles (ex : banque en ligne)... Les gestionnaires de mots de passe comme Keepass permettent de pallier cette difficulté (voir plus bas).

Changer fréquemment de mots de passe

Le renouvellement fréquent des mots de passe est une astuce simple pour éviter les attaques de type phishing (usurpation d'identité).

Quatre pièges à éviter

Les techniques d'ingénierie sociale, en pleine expansion (voir notre dossier complet), permettent aux pirates de "deviner" les mots des passe trop simples utilisés par les utilisateurs. Il convient donc :

- D'éviter les mots de passe qui utilisent des données d'identification trop évidentes (ex : date de naissance, lieu de naissance, numéro de téléphone)

- D'éviter -surtout pour les professionnels- de divulguer des informations personnelles sur les réseaux sociaux : les pirates peuvent s'en servir pour deviner des mots de passe.

- D'éviter l'utilisation de chaînes de caractères linéaires : 123456, azertyuiop

- De ne pas écrire ses mots de passe sur papier libre.

Tester la sécurité de son mot de passe

Différents outils en ligne vous permettent de tester la sécurité de vos mots de passe. Et vous donnent des conseils pour les optimiser.

Au-delà de 5 comptes, il est difficile de mémoriser plusieurs mots de passe complexes et d'en garantir la sécurité. Mais des logiciels gratuits permettent de remédier à cette difficulté. Ce sont les gestionnaires de mots de passe, des "coffres-forts" qui permettent de les centraliser, de les crypter et de les stocker en lieu sûr sur le disque dur (ex : avec un mot de passe d'accès unique)

https://howsecureismypassword.net

http://www.securite-informatique.gouv.fr/autoformations/motdepasse/co/Mots_de_Passe.html

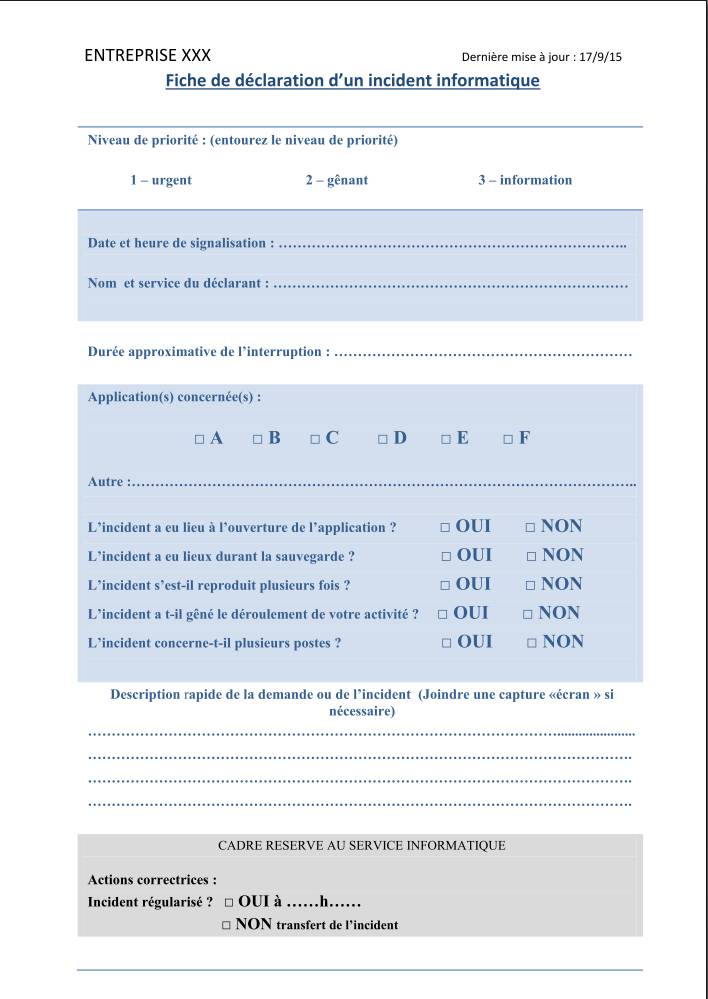

Fiche technique Report d'incident

Fiche 1|closed|red

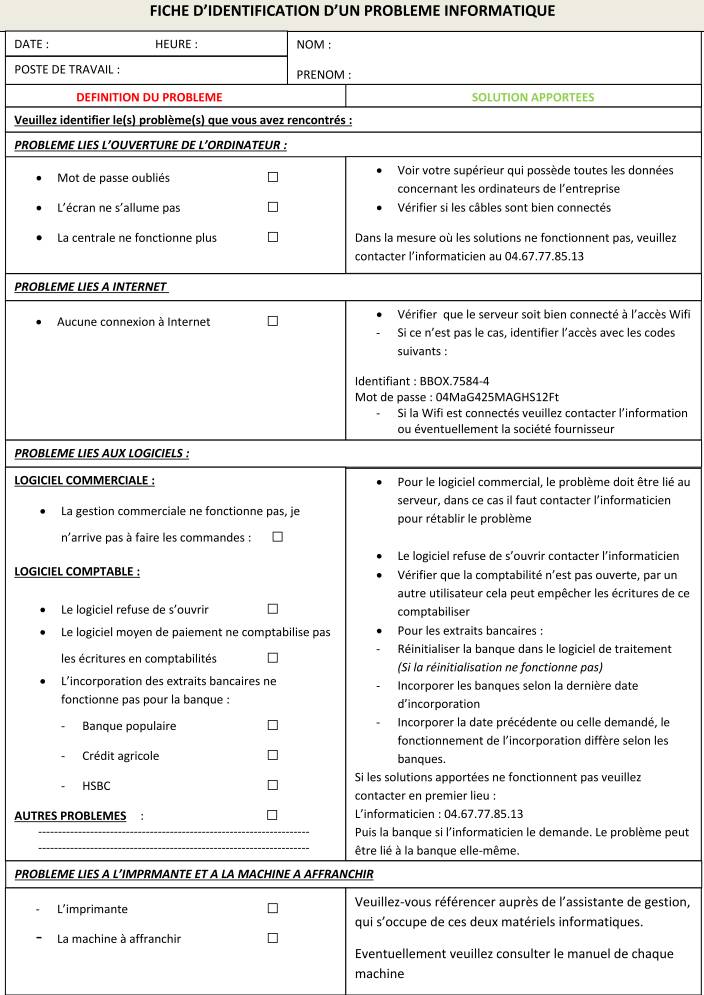

Fiche 2|closed|red